Incidentrespons

CIO Essentiële begeleiding: CISO Security Threat Landscape

Na een jaar dat de grootste en snelste transformatie in werkpatronen in de geschiedenis zag, presideren...

De volledige gids voor de bescherming van enterprise ransomware

De Sentinelone Complete Ransomware Guide helpt u te begrijpen, te plannen, te reageren en te beschermen...

Insider Threat Prevention Guide

In een perfecte wereld zou vertrouwen nooit worden geschonden. Cyberverdedigingen zouden onneembaar zijn....

De definitieve gids voor cybersecurity -e -mailcybersecurity

E -mail is uw meest essentiële zakelijke tool - en de beste malware -leveringsvector van vandaag. Dit...

Staat van cybersecurity Automatisering

Lees dit rapport om te ontdekken hoe CISO's en senior cybersecurity -professionals van plan zijn om het...

De 7 verborgen waarheden van cloudbeveiliging

Gebaseerd op uitgebreide, up-to-date kennis en ervaring van Secure Consultants, bedreigingsjagers en...

Microsoft Digital Defense Report

In het afgelopen jaar heeft de wereld getuige van een snelgroeiende cybercriminaliteitseconomie en de...

Het gedeelde verantwoordelijkheidsmodel legde uit

In een cloudomgeving neemt uw serviceprovider een deel van vele operationele lasten, waaronder beveiliging....

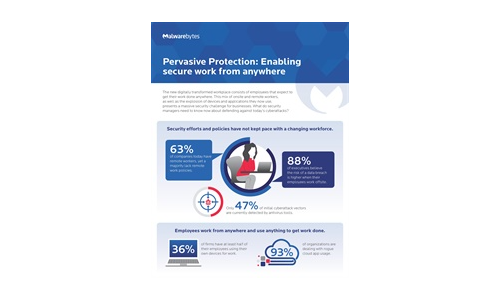

Alomtegenwoordige bescherming: beveiligd werk van overal mogelijk maken

De nieuwe digitaal getransformeerde werkplek bestaat uit werknemers die verwachten dat ze hun werk overal...

Meld u aan voor Cyber Security Tech Publish Hub

Als abonnee ontvangt u waarschuwingen en gratis toegang tot onze voortdurend bijgewerkte bibliotheek met whitepapers, analistenrapporten, casestudy's, webseminars en oplossingsrapporten.