Netwerk veiligheid

Cyberdreigingen: een retrospectief van 20 jaar

Jaarlijkse dreigingsrapporten bieden de mogelijkheid om terug te kijken op belangrijke gebeurtenissen...

Hoe u laterale aanvallen kunt stoppen met werklast microsegmentation

Netwerksegmentatie is een algemeen geaccepteerd hulpmiddel om de prestaties te verbeteren en de beveiliging...

Remote Access Security Checklist voor elke IT -admin

Houd uw externe personeelsbestand veilig en productief. Vind alles wat u nodig hebt om te zorgen voor...

Een gelaagd raamwerk voor cyberdreigingsniveaus

Als je een trekkie bent, weet je dat schilden verwijzen naar geavanceerde technologie om ruimteschepen,...

De volledige gids voor de bescherming van enterprise ransomware

De Sentinelone Complete Ransomware Guide helpt u te begrijpen, te plannen, te reageren en te beschermen...

Cloud- en webbeveiligingsuitdagingen in 2022

De werkomgevingen van organisaties hebben snelle maar blijvende veranderingen ondergaan in het licht...

Active Directory Security Primer

De belangrijkste vraag in de beveiliging is: Is onze gegevens veilig? Als je dat niet kunt beantwoorden,...

Bouwen of kopen? Het beantwoorden van de eeuwige technologievraag

De eeuwige technologievraag lijkt te zijn: Bouwen of kopen? Het wordt meestal gesteld wanneer een technologievermogen...

Beveiligingsoperaties Maturity Model

Een praktische gids voor het beoordelen en verbeteren van de volwassenheid van uw beveiligingsoperaties...

Risicobeheer best practices voor bevoorrechte toegangsmanagement (PAM)

Access Management omvat alle activiteiten om ervoor te zorgen dat alleen goedgekeurde gebruikers toegang...

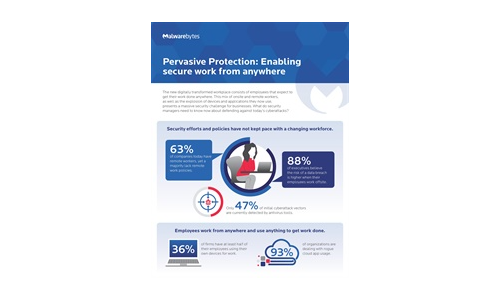

Alomtegenwoordige bescherming: beveiligd werk van overal mogelijk maken

De nieuwe digitaal getransformeerde werkplek bestaat uit werknemers die verwachten dat ze hun werk overal...

Meld u aan voor Cyber Security Tech Publish Hub

Als abonnee ontvangt u waarschuwingen en gratis toegang tot onze voortdurend bijgewerkte bibliotheek met whitepapers, analistenrapporten, casestudy's, webseminars en oplossingsrapporten.